NHRI Communications

院務紀事

入侵防禦系統簡介

Computing and information center shares on intrusion prevention system

隨著資訊科技的蓬勃發展,網際網路之應用已融入生活及工作之中,數以千萬計的電腦主機透過網際網路連結在一起,駭客會尋找主機的漏洞並加以攻擊,例如:蠕蟲、木馬程式及間諜軟體等(如圖一)。隨著攻擊手法的更新,攻擊成功的機率與破壞力也大幅提升,造成企業嚴重的財產與商譽損失,使得入侵防禦系統(IPS,註一)成為資訊安全的重要議題。

隨著資訊科技的蓬勃發展,網際網路之應用已融入生活及工作之中,數以千萬計的電腦主機透過網際網路連結在一起,駭客會尋找主機的漏洞並加以攻擊,例如:蠕蟲、木馬程式及間諜軟體等(如圖一)。隨著攻擊手法的更新,攻擊成功的機率與破壞力也大幅提升,造成企業嚴重的財產與商譽損失,使得入侵防禦系統(IPS,註一)成為資訊安全的重要議題。網路安全威脅

網路流量中隱含著各種惡意的攻擊來源,對主機及資訊系統而言,就是所謂的安全威脅,以下分別介紹常見的安全威脅。

1. 病毒(virus):一段電腦程式碼,可附加到程式或檔案,在電腦之間散佈,但必須透過人員的傳遞。

2. 蠕蟲(worm):與病毒雷同,不同處在於可自我執行或複製,不需使用者介入操作即可傳播。

3. 木馬程式(Trojan horse):表面上含有某種功能,實際上隱藏可以控制電腦、危害系統的程式。

4. 間諜軟體(spyware):未經使用者同意的情況下,蒐集個人隱私資料的程式。

5. 垃圾郵件(spam):指強行發送到使用者信箱的郵件,廣告性質為主,但越來越多的惡意垃圾郵件,夾帶著病毒、蠕蟲、木馬程式、間諜軟體或惡意網址等。

6. 點對點傳輸軟體(peer-to-peer, P2P):

- 一種網路傳輸的技術,可迅速分享網路中參與者的資源及頻寬,產生洩密的可能。

- 因下載的同時也提供資料的上傳,在法律上已構成侵權。

- 已傳出多起軟體內藏惡意程式,如木馬程式、間諜軟體或蠕蟲等。

7. 資料隱碼攻擊(SQL injection):常見於網頁可輸入字串的位置中夾帶資料庫指令,若程式設計不良,忽略了檢查的動作,那麼夾帶進去的指令就會被執行,達到竊取資料或破壞的目的。

8. 跨網站攻擊(cross-site scripting, XSS):未防範惡意使用者將程式碼加入網頁內,導致其他使用者瀏覽此一網頁時受到影響,多為竊取瀏覽此網頁者的機密資料。

9. 分散式阻斷攻擊(distributed denial of service, DDoS):利用多對一的方式,把目標主機資源耗盡,使之無法提供服務。

10.殭屍電腦(zombie computer):主機遭木馬程式或病毒感染後受制於駭客,可隨時依照駭客指令進行活動。

11.殭屍網路(botnet):由殭屍電腦所組成的龐大網路,駭客可指揮所有殭屍電腦同時進行活動,多用來發送垃圾郵件或發動攻擊(DDoS)癱瘓特定主機。

12.零時差攻擊(zero-day attack):弱點被發現後,在修補方式未公佈前,針對此弱點展開的攻擊。

入侵防禦技術

當主機因作業系統老舊或程式撰寫不佳,即一直存在著漏洞或弱點,在沒有遇到利用此漏洞或弱點的安全威脅時,並不會發生特別的問題。若出現利用此漏洞的安全威脅時,則毫無招架能力。

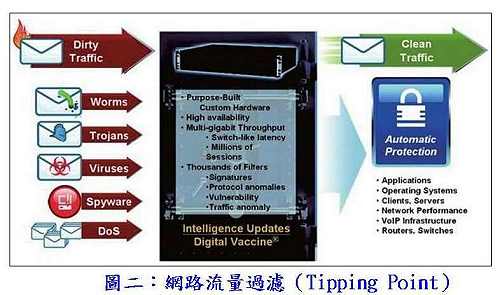

IPS使用的過濾方式大致有下列四種:

1. 特徵碼(signature):針對特徵碼的比對,進行已知問題的保護。

2. 異常協定(protocol anomaly):各種協定必須符合規範。

3. 弱點(vulnerability):即時了解各種漏洞並防禦。

4. 異常流量(traffic anomaly):異常流量的及時偵測與控制。

因此,將IPS設備直接介接在網路流量通過的路徑之中,進行第七層(註二)封包(註三)解析比對及攻擊行為統計分析,依據制定的防禦政策執行防禦動作,可解決基礎防火牆(firewall,註四)已逐漸無法應付的複雜攻擊(如圖二)。

結語

基於駭客手法翻新與零時差攻擊的普及,提供一個安全良善的網路環境,成為相當重要的資訊安全規劃與防範。

資訊中心考量全面的資訊安全保護,在不影響同仁使用的環境下,進行網路安全規劃,確保同仁使用網際網路的順暢與安全,也希望能藉由逐年規劃IPS的建置,讓同仁在安全無虞的網路環境下順利完成相關研究的目標。

註一:

IPS: Intrusion prevention system入侵防禦系統,可以突破傳統防火牆的限制執行深層檢測,檢視TCP/IP 通訊協定的應用層,「深層檢測」的技術能讓這些惡意攻擊的網路封包無所遁形,並在發現這類惡意攻擊封包時,即時將它們丟棄,而之後與這些惡意封包相關的所有封包都會被直接丟棄,不需要再作檢查;如此惡意攻擊封包便無法進入網路,達到「主動防禦」的功能。

註二:

第七層:Application Layer 應用層

提供使用者網路上的服務,如分散式資料庫的存取、檔案的交換、電子郵件、模擬終端機等服務.

註三:

封包(Packet)是能夠在網路上面進行傳輸的最小資訊單位。一個封包包含有發送端節點地址、接收端節點地址、和這兩個節點之間需要傳送的數據。

註四:

Firewall:防火牆,處理網際網路與區域網路間IP的轉換,可限制所有封包的來源、應用協定及目標,但無法檢視TCP/IP 通訊協定的應用層。

《文/圖:資訊中心系統網路科》